事件描述

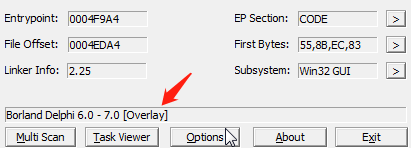

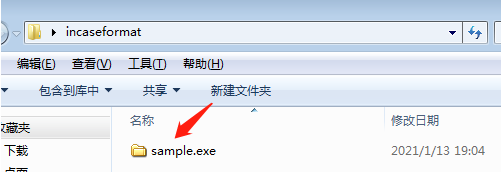

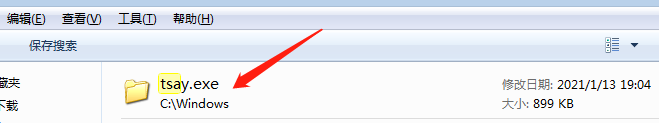

样本分析

感染病毒,系统重启之前:

感染病毒,系统重启后:

事件汇总

处置建议

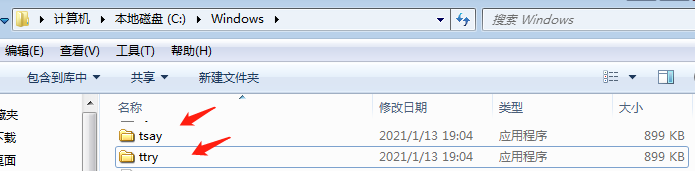

通过任务管理器结束病毒相关进程(ttry.exe);

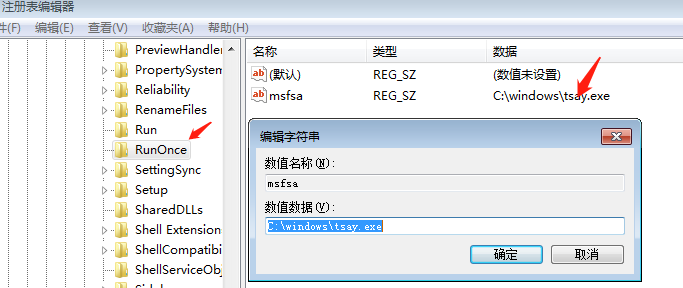

删除Windows目录下驻留文件tsay.exe和ttry.exe及注册表相关启动项(RunOnce);

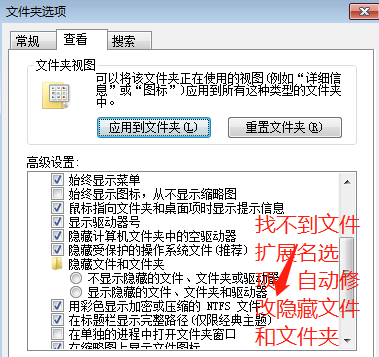

恢复上述被病毒篡改的用于隐藏文件及扩展名的相关注册表项;

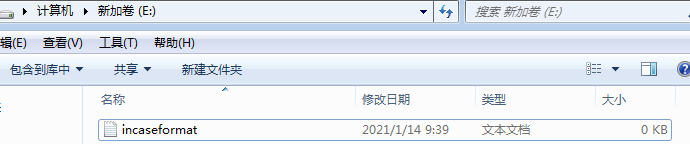

若发现带有文件夹图标的EXE文件,除非知道该文件的来源,否则不要打开;

请注意备份重要文档。备份的最佳做法是采取3-2-1规则,即至少做三个副本,用两种不同格式保存,并将副本放在异地存储;

尽量关闭不必要的端口及网络共享;

调整文件夹选项,将“隐藏已知文件的扩展名”选项的对勾去掉,避免被恶意文件夹图标迷惑;

提升内网杀毒软件覆盖率,确保主要终端和服务器均安装有杀毒软件,并定期更新病毒库到最新;

禁止U盘自动运行,关闭U盘自动播放;

不要随意下载安装未知软件,尽量在官方网站进行下载安装;

打开系统自动更新,并检测更新进行安装;

请到正规网站下载程序;

不要点击来源不明的邮件以及附件,邮件中包含的链接;

提高员工安全意识,使用U盘前用杀毒软件进行病毒扫描后再使用;也可以通过管控功能禁止不明移动存储设备进入内网;

如若系统感染病毒可采用数据恢复软件进行非系统盘的数据恢复。

安全产品介绍

| 产品 | 说明 |

| RG-APT高级威胁检测系统 | 锐捷高级威胁检测系统(RG-APT)基于“文件+流量”双维度分析架构。通过独有的八大核心引擎,综合威胁情报、行为模型、机器学习、虚拟化沙箱和安全特征库等检测技术覆盖式发现高级未知威胁。 |

| RG-WALL系列下一代防火墙 | 下一代防火墙结合防病毒以及威胁情报检测。检测主流僵木蠕,APT样本。 |

| RG-BDS-TSP | 锐捷NFA探针系统,结合最新的威胁情报,实时鉴别网络中传输文件,判断潜在病毒。 |

相关iocs

|

|

|

|

|

|

|

|

团队介绍

如您需要锐捷安全,请留下您的联系方式

相关阅读

交换机做东西向安全监管:这一次,领导一定会爱我!" tab="innerlink" data-linktype="2" style="cursor: pointer;max-width: 100%;box-sizing: border-box !important;word-wrap: break-word !important;" rel="nofollow">复用交换机做东西向安全监管:这一次,领导一定会爱我!

锐捷安全斩获2020政府信息化产品技术创新奖 赋能安全防护体系获认可

锐捷网络2020年安全产品战略发布会成功召开:网络+安全,网络更安全